- 仮想通貨ウォレットMGCのセキュリティ被害、独自調査の内容を掲載

- 海外の仮想通貨ウォレットMGCに関する報道について十分な裏付けが無いとの指摘があったため、実際に検証や確認を行い、技術的な側面から確認していく。

6/15掲載:消えたTokenStoreウォレットチーム

今月11日、中国でトークンを管理するためのスマートウォレットを提供していた TokenStoreチームがサービスを停止した。

中国のセキュリティ会社 PeckShield が詳細について語っている。 念のために補足しておくが、取引所の token.store とはまったく別の会社だ。

また、MGCウォレットも同様に顧客の資金を盗難した疑惑が取り沙汰されており、こちらもPeckShieldによって追跡が行われている。いずれも中国の事例となるが、本稿では、それぞれの事件について見ていきたい。

TokenStoreウォレットとは

TokenStoreウォレットは、8btc の記事によれば、分散型のスマートウォレットとされていた。

取引所間の価格差を検知して売買を行うという点から裁定取引(アービトラージ)に関するシステムと売り出していたようだ。Bitcoin, Ethereum, Ripple といった上位の暗号資産を扱っており、何十億もの資金を集めた上での消失だった。

AlphaGoシステムを備えた分散型スマートウォレットとして知られている。

TokenStoreは、世界の主要な取引プラットフォームのボリューム、アクティビティ、価格差を自動的に検知し、プラットフォーム間で取引を行い、低価格で購入して高値で売却し、投資家の利益を得るためのものだ。市場の好不調に関係なく収益が得られると主張しており、月あたり40から80%、最大で100%と謳っていた。

Google AI AlphaGo チームとの連携や、ドイツのコンピュータ科学者Yanislav Malahov氏もチームに含むなど素晴らしさを説明していたが、実態はマーケティングだけを行う計画的な詐欺活動だった。

製品紹介も活動の不審さを裏付けるものであり、ピラミッド形式での紹介モデルを採用していた。 こういった紹介システムによって拡散されていったため、多くの被害者が生まれてしまったようだ。被害者数に関しては、確認されている範囲では2100人とされている。

逃亡後の換金

Conness の記事によれば、6月11日に 25,803 EOSと1,581 EOSがそれぞれ取引所の Huobi と ZB に入金され、合計27,384 EOSが確認されているとのことだ。各取引所は即座に出金停止および凍結の措置を講じ、資金は保護されているようだ。

さらに調査によって、この件に関連すると思われるアドレスにおいて 36,271 ETH が見つかり、さらに 42,746 ETC が追跡されている。 TokenStore は 174万ドルの USDT を保有しているとされ、Huobi には 447,268 USDT が、その他の取引所に 426,479 USDT が送金されたことが分かっている。

引き続き 874,283 USDT を保持していることが確認されているため、取引所での換金およびロンダリングなどに注意していくとされている。

MGCウォレットで不審な動き

6月13日、Coinness の記事が報じたところによれば、MGCウォレットにおける資金で不審な動きが確認された。

今月12日にユーザーの資金が2か所に集められ、短い時間の間に 0x4f9c と 0x2b29 で始まる2つのアドレスに集約された。

さらに翌日、「0x4f9c」で始まるウォレットアドレスにおいて、マネーロンダリングの活動を検出した。簡単に説明すると、以下のような動きと説明されている。

1. 複数回にわたって資金が新しいアドレスに移動した

2. これらのアドレスから、仮想通貨交換業者Bittrexに合計1,480ETH、約38万ドルの資金が転送された

現時点では、0x2b29xx で始まるアドレスから 0xD670 で始まるアドレスにも資金が転送されている。こちらについても継続的に監視しつつ、資金の早期凍結が可能になるよう、追跡が続けられることだろう。

また、8btc による記事を確認すると、MGC に関する情報はインターネット上には多くないものの、マレーシアを拠点とするプロジェクトであり、典型的なポンジ・スキームだったと報じられている。

配当は月あたり10-25%以上と設定されており、最低投資は100ドルから、これもやはり裁定取引システムと説明されていた。さらに、取引所のZBやimTokenと提携していたようだ。

6/18追記:追加調査

上記、MGCウォレットの独自記事に関して、十分な裏付けが無いとの指摘があったため、実際に検証や確認を行った。技術的な側面から確認していく。一部表現を訂正の上、独自の調査結果を元に改めて報じる。

まず、海外仮想通貨ウォレットMGCに関するセキュリティ被害に関して、17日の最新告知として、このように正式発表が行われた。

流失した資金の弁償に関して、明日より分配する。

ユーザーの資産を守るため、グーグル2段階認証を必須項目とするほか、システムを強化すると記述。MGCは16日、セキュリティ被害について、「48時間以内にユーザーの流出資金を復元する」と発表した。

MGCウォレットは、BTC・ETH・BCH・XRP・LTC・EOS・DOGE・USDTを取り扱っている。

MGCのセキュリティ被害に関する調査

MGCのアプリについては、こちらのURLからダウンロードを行なった。

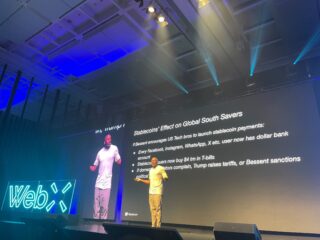

まず、pixel2にインストール後、以下のような画面が表示されることを確認した。ロゴが表示されており、正常な動作となる。

出典:MGC

次に、この画面を表示したときの通信を確認する。

パケットキャプチャ(通信の全てを記録したもの)から、lianjiedu.com (18.136.212.xxx)とwww.sf520pk.com (103.219.31.xxx)が通信先のサーバであることがわかる。

実際、これらのURLにアクセスすると、アプリと同じ画面が見えることが確認できる。一方、アプリを分析したものの、分析したがブラウザ以上の機能はなかった。

このあとも登録を続けることを試みたが、残念ながら登録画面より先に進むことができなかった。サービスが停止しているようだ。

ただし、ウェブサーバーを構築したり、インターネットに関する何らかの仕事をした人間であれば、すぐに気づく点がいくつもあった。順に説明していく。

HTTP通信に関して

HTTPS通信は2019年の今、当たり前のもの。通信を暗号化し、メールアドレスやパスワード、そういった情報を保護しないことは考えられない。

しかし、MGCウォレットは一貫してHTTP通信を使っており、暗号化を行っていない。この点から、個人情報の取り扱いについては不安要素もある。

野良アプリの配布

昨今、日本では宅配業者などを装ったフィッシングサイトが多数見つかっており、ツイッターでは内閣サイバーセキュリティセンター(NISC)が注意喚起を行っているが、apkファイルなどに代表される野良アプリを入れることは、ユーザーとして注意すべき点に挙げられる。

正しい手順として、AppleやAndroidのマーケットプレイスに登録し、マーケットプレイス経由で配布することがある

もちろん登録に多少のお金はかかるし、AndroidよりもAppleの(iOS)の方がアプリの規制が厳しいなどの違いはあるが、いずれも個人でまかなえる程度の金額となる。

ファイル形式で配布すると、正規の手順で配布できないアプリということになってしまうため、開発者は必ず登録をする必要がある。他のマーケットプレイスもあるが、市場の規模から基本的に例外はある。

今回の事例では、ウェブサイト上でapkなど野良アプリの形式で配布されているものしか確認できなかった。引き続き調査を行い、仮に正規のマーケットプレイスで配布されているものが見つかれば訂正したいと考えている。

秘匿された情報に関して

一般的なプロジェクトでは、自分たちの情報をすべて隠すことは行わない。過度の秘匿主義は疑いを招くからだ。

例えばドメイン名(今回だと mgctoken.io や www.sf520pk.com)。whois という仕組みで登録者の情報を確認できたが、ここに一切の情報がなかった。

Domain Name: MGCTOKEN.IO Registry Domain ID: D503300000546832081-LRMS Registrar WHOIS Server: whois.godaddy.com Registrar URL: http://www.godaddy.com Updated Date: 2019-04-27T05:38:16Z Creation Date: 2019-02-06T09:20:49Z Registry Expiry Date: 2022-02-06T09:20:49Z Registrar Registration Expiration Date: Registrar: GoDaddy.com, LLC Registrar IANA ID: 146 Registrar Abuse Contact Email: abuse@godaddy.com Registrar Abuse Contact Phone: +1.4806242505 Reseller: Domain Status: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited Domain Status: clientRenewProhibited https://icann.org/epp#clientRenewProhibited Domain Status: clientTransferProhibitedhttps://icann.org/epp#clientTransferProhibited Domain Status: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited Registrant Organization: Registrant State/Province: London Registrant Country: GB Name Server: NS25.DOMAINCONTROL.COM Name Server: NS26.DOMAINCONTROL.COM DNSSEC: unsigned

アプリの通信を行っていた、以下の2ドメインに関しても同様だ。Godaddyという業者を通していることしか分からない状態にある。

https://whois.icann.org/en/lookup?name=lianjiedu.com

複数の要素が出てきたとき、それぞれの点を繋ぎ合わせることができる。

例えば上の結果から、mgctoken.io というドメイン名は今年2月に取得されたことが分かる。公式ツイッターは5月に開設しているようだが、3ヶ月の準備時間を短いと考えるか長いと考えるかは人によるだろう。

なお、本日時点でホワイトペーパーにアクセスできない状況になっているため、彼らのロードマップと見比べて検証してみる必要もあると見ている。

ライセンス違反の可能性

apkを分析すると、zxingという別プロジェクトの説明が、多数のhtmlファイルとしてそのまま含まれている状況が確認できた。

このプロジェクトは Apache 2.0で提供されており、リファレンス(参照元)の表記が必要だ。しかし MGCウォレット側での表記は見つからなかった。

コードの分析については、アプリの専門家ではないが、高度な機能に関するコードは一切確認できなかったことを補足する。恐らくアプリはウェブサイトを表示するだけの表面的なものでしかないと推察できる。

ウェブサイトの脆弱性

アプリが通信を行っている2つのURLだが、そのうちひとつを確認したところクラウド事業者のものであり、22番、16010番のポートがインターネットからアクセスできる状態が確認された。インターネットからの通信を広く許可することには、被攻撃領域の拡大を招く可能性があるため、通常はまず最初に防御するものとなる。

また、もうひとつのURLは中国国内のIPアドレスだったため、中国国内と海外でアクセス先を分けている可能性が見えてきた。

中国でインターネットビジネスを立ち上げるのは簡単ではないはずだが、そのあたりのライセンスなどがどうなっていたか、詳細については中国側の報道や記事を待つ必要はありそうだ。

MGC側はどのような攻撃を受け、資産の弁償をすることに至ったかに関して情報開示を行なっていないため、引き続きそれを静観する必要があるだろう。

はじめての仮想通貨

はじめての仮想通貨 TOP

TOP 新着一覧

新着一覧 チャート

チャート 取引所

取引所 WebX

WebX