- Bancorから流出したETH、7ヵ月ぶりの資金移動が確認される

- 仮想通貨取引所Bancorから流出した25000ETHに7ヵ月ぶりの資金移動が確認された。調査の結果、不正に入手されたETHが大手仮想通貨取引所Huobiを経由して換金されている可能性について現職エンジニアでCoinPost所属ライターの坪 和樹が詳細を解説。

Sentinelによる、Bancorハッキング被害の追跡レポート

2018年7月に仮想通貨取引所Bancorから盗まれた 25000以上のETH(当時のレートで約14億円相当)が、3月13日に移動をしていたことがSentinel Protocolによって確認された。

これはハッキング以降7か月ぶりとなる資金移動であり、同チームはそれらのトランザクションを調査。

本記事では、今回の資金移動に関する同チームの見解を紹介していく。

資金が眠っていたアドレス

アドレス0xbCEaA0040764009fdCFf407e82Ad1f06465fd2C4について、まずはじめに見てみる。

Etherscanでは「Bancor Hack」と注釈されているように、これはBancorから転送されたETHが保管されていたウォレットアドレスだ。

以下はウォレット間の資金移動の流れを示した図であり、BancorからETHが転送されたそのアドレスは「Origin」と示された一番左のアドレスである。

出典:Medium

最初の転送

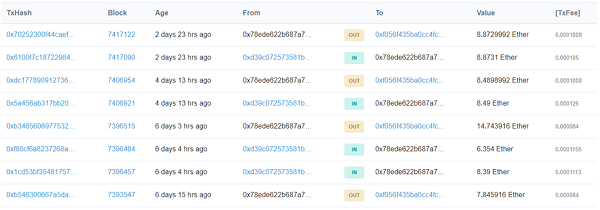

3月13日、はじめに100ETHが、次に25000以上のETHが、0xf27B6923ed24EEd02De7686962339dB00a52d2aAに転送された。

上の図では、「Origin」の次のアドレスに該当する。

さらにその後、数百から千程度に分割しつつ、トランザクションを再度生成していた。

分割した意図は不明だが、ほとんどすべてが0xD294aC18B524ff59aB7ffFcbD459f11128220550に転送されていた。

中継ウォレット

彼らによれば、「”0xf27”から始まるウォレットはリレーウォレットのようだ」という見解が述べられている。

中継を行うウォレットは、受け取ったETHから最低限の手数料だけを除き、すぐに次の転送先に転送。

上の図の通り、「0xD29」から始まるウォレットに転送されてからは、次に0xf056F435Ba0CC4fCD2F1B17e3766549fFc404B94に転送されている。

なお下記の図はリレーウォレットのトランザクションを示すものだ。

出典:Medium

大手取引所Huobiへの転送

ウォレットアドレス0xf056F435Ba0CC4fCD2F1B17e3766549fFc404B94を見ていくと、送信トランザクションでHuobi へのトランザクションを見つけることができた。

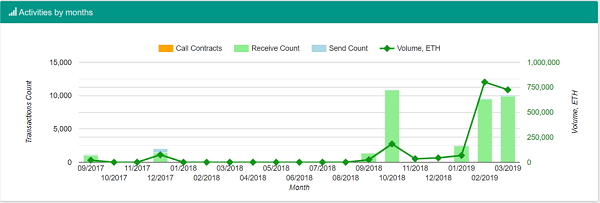

さらにbloxy.infoでの分析により、以下2点が判明した。

- 2017年以前と比べ、2018年はほとんど活動せず、2019年になって活発化した。

- 送信よりも受信トランザクションが非常に多い。調査では、個人のウォレットの可能性は低く、ある種の取引所ではないかという推測が立てられている。

以下はその分析を示す図である。

出典:Medium

結論

これらの調査結果をもって、資金はHuobiで換金されている可能性が高いと推察され、コンタクトを試みているとのことだ。

また補足として、資金が眠っていたアドレス0xbCEaA0040764009fdCFf407e82Ad1f06465fd2C4には、3月8日にERC-20(HuobiAirdrop.com)というトークンが転送されていたことも確認されている。

こういった点も、Huobiで換金されているということを裏付ける一つの要素として見れるだろう。

なお以下は、今回の資金移動に関するウォレットアドレスである。

- 0x78ede622b687a74d1b6557e4e2a8a11e878edbec

- 0xb9ae7bb85b0b2a0a7b9143ed045467df1dece836

- 0x38b43d08b1a54099d5583b3994cafade2d55f428

坪 和樹

Twitter:https://twitter.com/TSB_KZK

Linkedin:https://www.linkedin.com/in/tsubo/

プロフィール:AWSで働くエンジニア、アイルランド在住。MtGoxやThe DAOでは被害を受けたが、ブロックチェーンのセキュリティに興味を持ち続けている。セキュリティカンファレンスでの講演、OWASP Japanの運営協力やMini Hardeningといったイベント立ち上げなど、コミュニティ活動も実績あり。

本日の速報をチェック

本日の速報をチェック

はじめての仮想通貨

はじめての仮想通貨 TOP

TOP 新着一覧

新着一覧 チャート

チャート 取引所

取引所 WebX

WebX