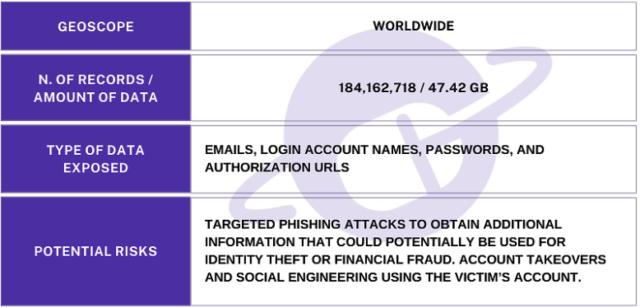

サイバーセキュリティ研究者のJeremiah Fowler氏は2025年5月22日、パスワード保護されていないデータベースに1億8,416万2,718件のログイン情報とパスワードが含まれていることを発見し、海外のサイバーセキュリティメディアであるWebsite Planetに報告した。

データベースの容量は47.42GBに及び、InfoStealerマルウェア(情報窃取型マルウェア)によって収集されたと推測されている。

漏洩データの詳細と影響範囲

出典:Website Planet

含まれていた認証情報の種類

公開されたデータベースには、幅広いサービスの認証情報が含まれていた。メールプロバイダーやMicrosoft製品をはじめ、Facebook、Instagram、Snapchat、Robloxなどの主要なソーシャルメディアプラットフォームのアカウント情報が確認されている。

複数国の銀行口座および金融機関のアカウント、医療プラットフォーム、政府機関のポータルサイトへのアクセス情報も含まれており、漏洩した個人や組織を重大なリスクにさらしている。

Fowler氏は、データベースに登録されている複数のメールアドレスに連絡を取り、記録に正確で有効なパスワードが含まれていることを確認した。データベースは2つのドメイン名に接続されていたが、所有者の特定には至らなかった。

InfoStealerマルウェアの特徴

InfoStealer(インフォスティーラー)は、感染したシステムから機密情報を盗み出すことに特化した悪意のあるソフトウェアの総称である。主にWebブラウザ、メールクライアント、メッセージングアプリに保存された認証情報を標的とし、オートフィルデータやCookie、暗号通貨ウォレットの情報も窃取する。一部の亜種はスクリーンショットのキャプチャやキー入力の記録機能も備えている。

現状、今回の件でのデータ収集経路は判明していないが、サイバー犯罪者はフィッシングメール、悪意のあるウェブサイト、クラックされたソフトウェアなどを通じてマルウェアを配布するケースが多いため注意する必要がある。

想定される主要なセキュリティリスク

クレデンシャルスタッフィング攻撃

クレデンシャルスタッフィング攻撃は、盗まれた認証情報を使用して複数のオンラインサービスへの不正アクセスを試みる自動化された攻撃手法である。

多くのユーザーが複数のサービスで同じパスワードを使い回しているという習慣を悪用し、ボットネットを使用して秒間数千回のログイン試行を実行する。攻撃者は、漏洩した1億8400万件の認証情報を用いて、銀行、ソーシャルメディア、ECサイト、企業システムなど、あらゆるオンラインサービスでログインを試みることが可能となる。

成功率は一般的に0.1〜2%程度とされるが、今回の規模では数十万から数百万のアカウントが侵害される可能性がある。

アカウント乗っ取り(ATO)

アカウント乗っ取り(Account Takeover:ATO)は、正規の認証情報を使用してユーザーのアカウントを完全に制御下に置く攻撃である。

特に2要素認証(2FA)を導入していないアカウントは、ログインIDとパスワードのみで侵入可能となるため、極めて高いリスクにさらされている。攻撃者はアカウントを乗っ取ると、保存されている個人情報(PII)、クレジットカード情報、購入履歴、連絡先リストなどすべてのデータにアクセス可能となる。

さらに、被害者になりすまして友人や家族、ビジネスパートナーを標的とした詐欺メールの送信、不正な送金、アカウント設定の変更によるロックアウトなど、二次的な被害が連鎖的に発生する危険性がある。

企業・政府機関への影響

今回の漏洩データには、多数の企業アカウントと各国の政府機関(.gov)アカウントが含まれていることが確認されている。企業の認証情報が悪用された場合、攻撃者は内部ネットワークへの侵入、機密ビジネスデータの窃取、産業スパイ活動、さらにはランサムウェア攻撃の実行が可能となる。

特に懸念されるのは、政府機関のアカウントである。これらの中に国家の重要インフラや機密情報へのアクセス権限を持つアカウントが含まれていた場合、国家安全保障上の深刻な脅威となる。また、サプライチェーン攻撃の起点として悪用される可能性もあり、一つの侵害が連鎖的に拡大するリスクがある。

暗号資産関連のリスク

InfoStealerマルウェアの亜種は、取引所アカウントだけでなく、ブラウザ拡張機能型ウォレットの秘密鍵やシードフレーズも標的とする。

こうした脅威は増加傾向にあり、例えばMicrosoft社が2025年3月に注意喚起した「StilachiRAT」は、MetaMask、Trust Wallet、Phantomなど20種類以上のウォレットを狙い、Windowsレジストリ経由で認証情報を窃取する。

今回漏洩した認証情報に暗号資産取引所のアカウントが含まれていた場合、2FAが未設定のアカウントでは不正送金が即座に実行される可能性がある。

暗号資産取引は不可逆であるため、一度送金されると回収は極めて困難である。また、最新のマルウェアの中にはクリップボードを監視し、アドレスや秘密鍵を自動検出・窃取する機能を持つものもあるため、暗号資産保有者には継続的な脅威となっている。

関連:Microsoft、メタマスクなど仮想通貨ウォレットを狙う新型マルウェア「StilachiRAT」について注意喚起

ユーザーが実施すべきセキュリティ対策

今回の大規模な漏洩は、個人のパスワードとセキュリティ対策を見直す重要な機会となっている。被害の拡大を防ぐためにも、すべてのユーザーが速やかに対策を実施することが求められる。

ユーザーが実施すべき主要な対策は以下の通りである。これらの対策を組み合わせることで、情報漏洩から身を守る手段となる。

- パスワード管理

年1回の定期変更、すべてのアカウントで固有の複雑なパスワードを使用。パスワードマネージャーの活用を推奨 - 2要素認証(2FA)

特に金融機関、暗号資産取引所、重要なアカウントでは必須 - アカウント監視

Have I Been Pwned(HIBP)で漏洩確認、ログイン通知やアクティビティアラートを活用 - 暗号資産の保護

大量の資産はハードウェアウォレットで管理 - セキュリティソフト

信頼できるウイルス対策ソフトを導入し、常に最新状態を維持。高度な保護にはEDRソリューションを検討

関連:メタマスクの使い方、仮想通貨の送金や交換:スワップ、便利機能を図解で簡単に

はじめての仮想通貨

はじめての仮想通貨 TOP

TOP 新着一覧

新着一覧 チャート

チャート 取引所

取引所 WebX

WebX